Z cywilnym wykorzystaniem smartfonów mamy do czynienia codziennie. Dzwonimy, korzystamy z aplikacji mobilnych, internetu oraz social mediów. Co jednak ze służbami i formacjami zbrojnymi? Czy powinny korzystać ze zwykłych smartfonów?

Jako że za naszą wschodnią granicą toczy się konflikt zbrojny, można zadać sobie pytanie, czy korzystanie ze smartfonów w takich warunkach jest bezpieczne? Na pewno jest możliwe, co widać po znacznej części dostępnych w sieci materiałów z wojny w Ukrainie. Zostały one zarejestrowane za pomocą zwykłych smartfonów. Są one jednym z głównych narzędzi, które pozwalają szerszej widowni „zajrzeć” za oficjalną mgłę wojny. Cześć materiałów wydaje się rzetelna, ale znajdziemy i takie, które są wykorzystywane jako pożywka dla propagandy lub do siania dezinformacji.

Wyzwania taktyczne

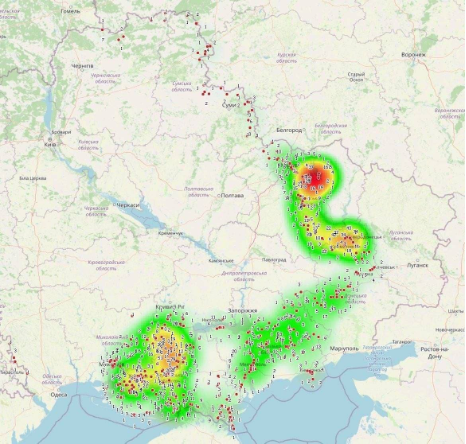

Publicznie dostępne źródła pozwalają nam sądzić, że nawet bezpośrednio w strefie działań wojennych cywilne komórki są używane przez żołnierzy obu stron, często wbrew wojskowym regulacjom. Obie strony wykorzystują komunikacyjną niesubordynację szeregowych żołnierzy do śledzenia przeciwnika – już w kwietniu pisał o tym newscientist.com. Jedna z takich map koncentracji rosyjskich abonentów korzystających z ukraińskiej sieci komórkowej pojawiła się na Twitterze w połowie maja i wzbudziła gorącą dyskusję. Źródło nigdy nie ujawniło jej pochodzenia, ale skala koncentracji zalogowanych do sieci komórek pokrywa się z potwierdzonymi przez analityków obszarami największej aktywności armii rosyjskiej.

Mapa koncentracji rosyjskich abonentów telefonii komórkowej na terenie Ukrainy pokrywa się z przebiegiem linii frontu (sytuacja z początku maja 2022 roku).

Cywilny smartfon w rękach kombatanta stanowi poważny problem. Nie gwarantuje on bezpiecznej, a więc szyfrowanej łączności. Obecne środki techniczne pozwalają nie tylko śledzić, ale też przechwytywać komunikację. Szczególnie gdy użytkownik korzysta ze zwykłych połączeń głosowych i SMS-ów. Ułatwia również triangulację (a więc namierzenie) smartfona, co w określonych scenariuszach wystawia zarówno użytkownika, jak i jego otoczenie na jeszcze poważniejsze zagrożenie – choćby ogień artylerii.

Służby i nie tylko

Zarysowany powyżej scenariusz dotyczy działań zbrojnych oraz formacji wojskowych. Smartfon jako narzędzie łączności taktycznej może być wykorzystywany również w warunkach mniej ekstremalnych – choćby w Wojskach Obrony Terytorialnej, czy w służbach mundurowych lub ratowniczych. Pewne zagrożenia z tym związane, takie jak utrzymanie bezpieczeństwa komunikacji, pozostają jednak te same.

O ile to nie problem, jeśli członkowie jednej brygady OT na stopie prywatnej korzystają z powszechnie dostępnych modeli smartfonów i publicznych kanałów łączności, tak w scenariuszach kryzysowych (może to być klęska żywiołowa, atak hybrydowy, niekoniecznie otwarte działania zbrojne) poleganie na takich urządzeniach staje się ryzykowne. Raz, że nie oferują one szyfrowania komunikacji i są stosunkowo łatwe do namierzenia, dwa, że mają niewielką odporność mechaniczną, a ich zabezpieczenia nie gwarantują odpowiedniego poziomu ochrony danych w razie przechwycenia lub kradzieży urządzenia.

Z podobnym wyzwaniem może mierzyć się funkcjonariusz policji ze służby kryminalnej czy śledczej, który z zasady operuje „po cywilnemu” i wykorzystuje smartfon jako narzędzie komunikacji czy dostępu do danych, często o wrażliwym charakterze. Taki funkcjonariusz także nie powinien korzystać z urządzenia, które jest narażone na inwigilację czy nawet przypadkowe uszkodzenie w trakcie wykonywania obowiązków służbowych.

Granice możliwości zwykłego smartfonu

Niektóre słabości powszechnie dostępnych modeli smartfonów da rozwiązać lub obejść, ale pewne elementy wynikające z fizycznych ograniczeń samych urządzeń są sprzętowym odpowiednikiem szklanego sufitu. Jeśli napotkamy taką barierę, jedynym rozwiązaniem jest skorzystanie ze smartfonu, który został zaprojektowany z myślą o wykorzystaniu w określonych scenariuszach – m.in. do łączności taktycznej.

Najpopularniejsze smartfony według Couterpoint. Lista stanowi niemałe zaskoczenie

Które słabości da się obejść i jak to zrobić?

- Nieszyfrowana komunikacja – istnieją techniczne możliwości ograniczenia możliwości śledzenia urządzenia, choćby poprzez ograniczenie komunikacji głosowej/SMS/MMS oraz publicznych usług e-mail i skorzystanie z jednego z komunikatorów o stosunkowo dużej hermetyczności. Można się tu zasugerować choćby listą, którą w listopadzie 2021 roku opublikowała organizacja Property of the People (źródło prowadzi do FBI). Żaden publiczny komunikator nie jest jednak 100% hermetyczny, a słabym ogniwem pozostaje zawsze sam smartfon, choćby w scenariuszu jego przechwycenia i dostępu do danych po złamaniu zabezpieczeń urządzenia.

- Exploity – dziury w oprogramowaniu, które są wykorzystywane przez oprogramowanie szpiegujące np. Pegasus. Tu zadanie jest bardziej skomplikowane, ponieważ mówimy o celowanym ataku na konkretne urządzenie. Nie ma żadnego złotego środka, który chroniłbym konsumenckie smartfony z Androidem oraz iOS przed tego typu zagrożeniem. Ale istnieją narzędzia, które odpowiednio zaawansowany użytkownik może wykorzystać do weryfikacji czy urządzenie jest zainfekowane. Analizują one system pod kątem śladów pozostawionych przez Pegasusa. Jednym z takich narzędzi jest pakiet open source MVT (Mobile Verification Toolkit) dostępny na GitHub.

Czego nie da się rozwiązać samodzielnie?

- Ograniczenia fizyczne – najnowsze modele smartfonów projektowane do zastosowaniach konsumenckich są urządzeniami, które konstrukcyjnie nie są przystosowane do pracy w skrajnie ciężkich warunkach. Przykładem słabości są powszechnie stosowane ekrany bezramkowe, które choć bardzo zaawansowane, mają często niższą odporność na uszkodzenia niż ekrany w starszych modelach (z tzw. ramką). Etui rozwiązuje problem tylko częściowo. Wyjściem jest wybór urządzenia o utwardzonej charakterystyce, które jest certyfikowane pod kątem wysokiej odporności i długiego cyklu życia produktu.

- Hardware – podzespoły większości smartfonów nastawione są na oferowanie maksymalnej wydajności i tego, co z perspektywy potencjalnego konsumenta wydaje się najważniejsze. Urządzenia projektowane są więc z myślą o szybkości działania, możliwościach fotograficznych, wygodzie obsługi i wzornictwie. Takie kwestie jak certyfikacja urządzeń pod kątem bezpieczeństwa danych czy weryfikacja podzespołów, jeśli chodzi o kraj pochodzenia, nie są dla producentów popularnych urządzeń istotne. Wyspecjalizowane smartfony, do których można zaliczyć modele z rodziny Bittium Tough Mobile 2, projektowane są zgodnie z inną filozofią. Każdy element w łańcuchu dostaw jest prześwietlany, a samo urządzenie oferuje szereg unikalnych rozwiązań takich jak możliwość natychmiastowego wyłączania mikrofonu, modułu BT czy aparatu dedykowanym przyciskiem na obudowie. Ograniczana jest wtedy również dokładność sensorów (np. modułu GPS), co uniemożliwia śledzenie użytkownika.

- Hermetyczność systemu operacyjnego – popularne smartfony wykorzystują dziś albo system iOS (rodzina urządzeń iPhone), albo Androida – zwykle wraz z usługami Google. iOS jest systemem jednorodnym, słynącym między innymi z bardzo dobrej optymalizacji. Android jest platformą bardziej elastyczną, dostępną w dziesiątkach wersji modyfikowanych przez producentów urządzeń. Jednym z takich wariantów jest system Bittium Secure OS oparty na Androidzie, ale specjalnie utwardzony pod kątem nawet najbardziej wyrafinowanych cyberzagrożeń. Dostępny w modelu Bittium Tough Mobile 2C, oferuje bezpieczną komunikację w oparciu o VPN i chroni przed wykradzeniem wrażliwych danych nawet w przypadku przechwycenia smartfonu (użytkownik autoryzowany jest fizycznym tokenem U2F).

![DailyWeb testuje: [WYWIAD] Które języki tłumaczy się najtrudniej? O AI, pięknych urządzeniach, projektowaniu produktów dla seniorów i młodych – rozmawiamy z Kamilem Cupiałem z VASCO](https://alfred.dailyweb.pl/wp-content/uploads/2022/01/wywiad-1-300x250.png)