Rosyjska inwazja na Ukrainę była przygotowana od dawna. Chodzi zarówno o inwazję wojskową, jak i tę bardziej „nowoczesną”, czyli informacyjno-cybernetyczną. I to właśnie cyber ataki były prowadzone w Ukrainie tuż przed wejściem wojsk rosyjskich do tego kraju.

Wojna zaczęła się 24 lutego nad ranem, ale dzień wcześniej przeprowadzono duży cyberatak. Celem były ukraińskie organizacje państwowe, w dużej mierze te najbardziej kluczowe i niezbędne do funkcjonowania państwa. Sprawą zajęli się badacze z ESET i doszli do ciekawych wniosków.

Wirus, który zaatakował Ukrainę tuż przed inwazją wojskową

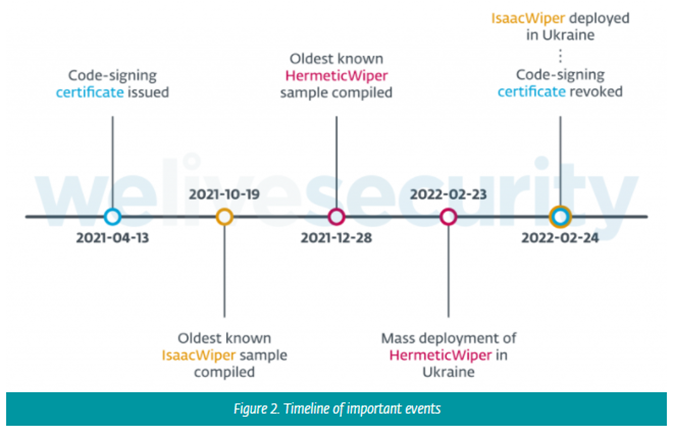

Okazuje się, że odkryli kilka rodzin złośliwego oprogramowania. Mowa o HermeticWiper, który uszkadza dane na dysku zainfekowanego komputera. Wszystkie cyberataki skumulowały się od kilku do kilkunastu godzin przed inwazją wojskową. Miało to wprowadzić zamieszanie, a także odwrócić uwagę od tego, co naprawdę szykuje Rosja. W zależności od organizacji, jaka była atakowana, stosowano inne metody cyberataku. Potwierdzony został jeden przypadek instalacji HermeticWipera poprzez GPO (pozwalające zainstalować dowolne oprogramowanie zdalnie). Co ciekawe, badacze z ESET sugerują, że ślady po oprogramwaniu mówią, że rosjanie planowali ten atak nawet kilka miesięcy wcześniej.

Nowa wersja oprogramowania wykorzystywanego przez napastników

W dniu rozpoczęcia agresji wojskowej zaczął się także drugi cyberatak. 24 lutego jednak wykorzystano już inny sposób, tym razem IsaacWiper.

IsaacWiper występował jako biblioteka DLL systemu Windows lub plik wykonywalny EXE i nie posiadał podpisu Authenticode (weryfikującego autentyczność wydawcy aplikacji). IsaacWiper nie ma podobieństw w kodzie do HermeticWiper i jest znacznie mniej wyrafinowany. Biorąc pod uwagę oś czasu, możliwe jest, że oba są ze sobą powiązane, ale na ten moment nie zostało to potwierdzone

– mówi Kamil Sadkowki, starszy specjalista ds. cyberbezpieczeństwa w ESET.

Dwa wirusy to jednak nie wszystko. ESET znalazło także ransomware HermeticRansom. Zostało napisane w języku Go i wrzucane do ukraińskiej sieci w tym samym czasie, co poprzednie. Pierwszy raz zaobserwowano go właśnie 24 lutego w godzinach porannych.

W jednym analizowanym przypadku HermeticRansom oraz HermeticWiper zostały odnalezione na tej samej maszynie, a ich czasy instalacji mogą sugerować, że celem HermeticRansom było ukrycie działań realizowanych z wykorzystaniem tego drugiego.

– ocenia ekspert ESET.

Oprogramowanie WIPER wymazuje pliki z zainfekowanych dysków

Uzupełnieniem i domknięciem całości miał być robat WIPER. To właśnie on rozprzestrzeniał się na komputery w sieci lokalnej, powodując spore znsizczenia zaczynając od enumeracji dysków fizycznych w celu uzyskania ich identyfikatorów. Następnie Wiper rozpoczyna wymazywanie pierwszych 64 KB każdego dysku za pomocą generatora liczb pseudolosowych ISAAC. Następnym krokiem w przebiegu ataku jest sprawdzanie kolejnych dysków logicznych i sukcesywne wymazywanie plików na każdym z nich. Dane pseudolosowe użyte do niszczenia zawartości pochodzą również z generatora ISAAC.

Jak widać Rosjanie dość duży nacisk położyli na cyberataki, na szczęście z niezbyt znaczącym skutkiem, podobnie zresztą, jak to ma miejsce w przypadku inwazji wojskowej.

![DailyWeb testuje: [WYWIAD] Które języki tłumaczy się najtrudniej? O AI, pięknych urządzeniach, projektowaniu produktów dla seniorów i młodych – rozmawiamy z Kamilem Cupiałem z VASCO](https://alfred.dailyweb.pl/wp-content/uploads/2022/01/wywiad-1-300x250.png)