Google postanowiło zrobić porządek z nadużyciami, jakie pojawiają się w sklepie Google Chrome Web Store, gdzie można pobrać rozszerzenia do przeglądarki. Już wcześniej wprowadzono ograniczenia, a teraz Google informuje o całkowitym wyłączeniu płatności poprzez sklep.

Jest to cios w wielu programistów, którzy zarabiali na płatnych wtyczkach. Oczywiście spora część nadużywała w nielegalny sposób tej metody płatności. Teraz będą musieli skorzystać z zewnętrznych bramek do uiszczania opłat za rozszerzenia.

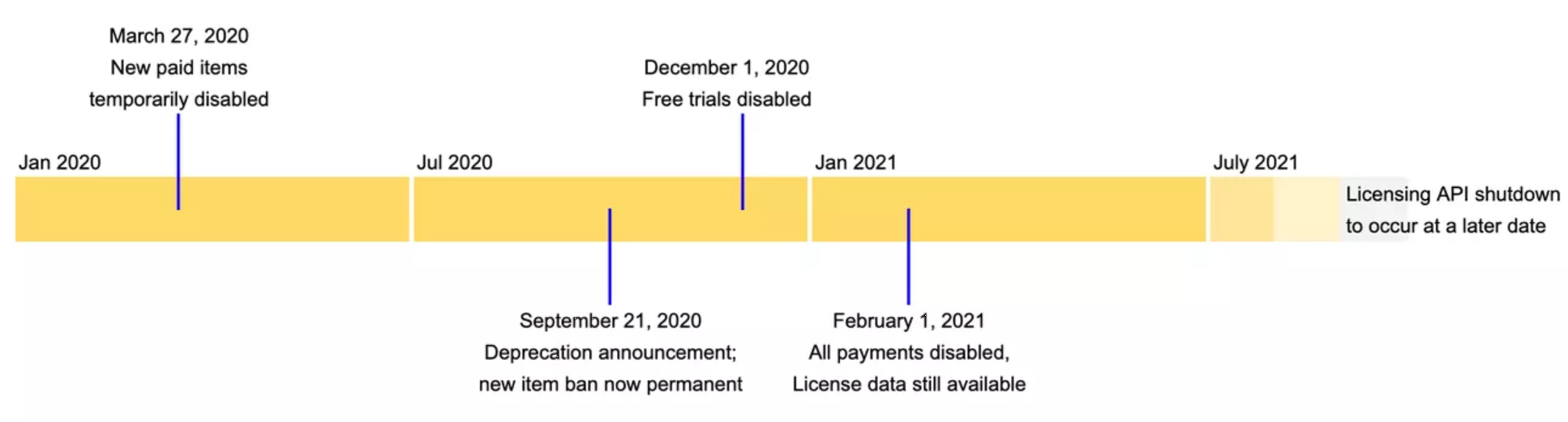

Google przygotowało nawet specjalną „mapę” drogową, gdzie określono terminy:

Kilka miesięcy temu ujawniono, że ponad 500 rozszerzeń przeglądarki Chrome potajemnie przesyłało prywatne dane przeglądania na serwery kontrolowane przez osoby atakujące. Chodzi o miliony pobrań właśnie ze sklepu Google Chrome Web Store.

Cała akcja wydaje się dobrze zorganizowana, bo jest częścią działającej od wielu miesięcy grupy, która rozsiewała fałszywe reklamy i zainfekowane pliki. Sprawę odkryła analityczka Jamila Kaya. Razem z ekipą z firmy Duo Security, która należy do Cisco, zidentyfikowali 71 rozszerzeń Chrome, które miały na swoim koncie ponad 1,7 miliona aktywnych instalacji.

nalitycy niezwłocznie zgłosili odkrycie do Google, a firma znalazła kolejne 430 niebezpiecznych rozszerzeń. Od tamtej pory wszystkie te rozszerzenia zostały usunięte. We wspomnianym raporcie możemy przeczytać:

„W opisanym przypadku twórcy rozszerzeń Chrome specjalnie opracowali takie rozszerzenia, które przykrywały podstawową funkcję. Dokonano tego, aby połączyć klientów z osobą dokonującą ataku, wyciągano prywatne dane przeglądania bez wiedzy użytkownika, narażano go na wykorzystanie jego danych, jednocześnie unikając zabezpieczeń sklepu Chrome Web Store”.

PĘTLE PRZEKIEROWAŃ OD RAZU BYŁY PODEJRZANE

Większość z zainfekowanych rozszerzeń była reklamowana jako narzędzia promocyjne i inne tego tupu usługi. Faktycznie jednak zaangażowane były w oszustwa (głównie reklamowe) wywołujące pętle przekierowań. Wtyczka łączyła się z domeną macierzystą (o takiej samej nazwie jak rozszerzenie), następnie następowało przekierowanie przeglądarki na jeden z kilku serwerów, aby wywołać dodatkowe skrypty. Dalej przesyłano dane prywatne.

Wiele z reklam prowadziło na szczęście do łagodnych reklam takich jak Macy, Dell czy Best Buy. Były też reklamy bardziej złośliwe. Instalowane było złośliwe oprogramowanie, m.in.:

- ARCADEYUMGAMES.exe – otrzymywało dostęp do wrażliwych informacji w przeglądarce

- MapsTrek.exe – miał dostęp do schowka użytkownika

Kampania działała podobno od początku roku 2019. Dość szybko się rozwinęła i zainfekowała sporo urządzeń. Analitycy sugerują rozpoczęcie tej działalności nawet w roku 2017. Każda z tych 500 wtyczek wydawała się inna, ale każda z nich zawierała niemalże identyczny kod źródłowy.

![DailyWeb testuje: [WYWIAD] Które języki tłumaczy się najtrudniej? O AI, pięknych urządzeniach, projektowaniu produktów dla seniorów i młodych – rozmawiamy z Kamilem Cupiałem z VASCO](https://alfred.dailyweb.pl/wp-content/uploads/2022/01/wywiad-1-300x250.png)